인증(Authentication)

메시지 다이제스트(Message Digest)

1 기능

가) 해쉬 라고도 함

나) 메시지가 부당하게 변경되지 않았다는 것을 증명

다) 한 방향 함수

라) 패스워드 인증에도 사용됨

2 방법

가) 파일과 다이제스트를 받음

나) 파일에 대해 메시지 다이제스트를 적용한 결과를 다이제스트와 비교함

3 종류

가) MD5

① RSA에서 개발

② 128bit

나) SHA, SHA-1

① Secure Hash Algorithm

② 일반적으로 SHA는 SHA-1을 말함

③ 160bit

메시지 인증 코드(MAC:Message Authentication codes)

1 기능

가) 키와 함께 생성된 메시지 다이제스트

나) 송·수신 측 모두 비밀 키가 있어야 함

다) 동일한 메시지와 키는 언제나 동일한 메시지 인증 코드를 가짐

2 사용

가) 보안 연결이 이미 설치된 곳에 보통 사용됨

나) SSL은 받은 데이터를 검사하기 위해 세션을 시작할 때 교환한 비밀 키를 가지고 MAC을 사용함.

3 종류

가) HMAC(Hasing Message Authentication Codes)

① MD5나 SHA-1과 같은 해시 알고리즘을 사용함

나) HmacMD5

① 키와 함께 MD5 다이제트스 알고리즘 사용

다) HmacSHA1

① SHA-1 알고리즘 사용

전자서명

1 기능

가) 데이터 원형에 대한 보증

나) 데이터가 변조 방지 보증

2 방법

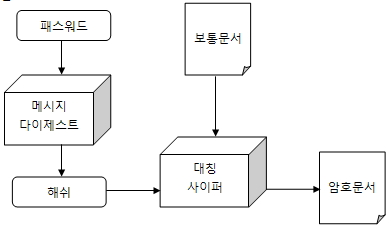

가) 서명해야 할 메시지에 대해 메시지 다이제스트 생성

나) 생성된 메시지 다이제스트를 송신자의 개인키로 암호화

다) 수신자는 전달받은 메시지에 대해 메시지 다이제스트 생성

라) 전자서명을 송신자의 공개키로 복호화한 후 다)에서 생성한 다이제스트와 비교

전자 인증서(Digital Certificates)

1 문제점

가) 인증에 공개 키를 사용하는 것이 문제

나) 공개 키가 어떤 사람의 것인지 알 수가 없음

다) 전자서명은 수진자의 공개 키를 이용해서 서명해야 함

2 기능

가) 승인된 기관의 개인 키로 서명된 개인의 공개 키와 신원을 확인하는 정보가 포함

나) 승인된 기관의 공개 키로 검증

다) SSL 인증서는 URL을 포함하고 있어 접속 시 URL이 틀릴 경우 에러 메시지 발생

'소프트웨어 > java암호화' 카테고리의 다른 글

| [암호화]블록 암호화 Padding (0) | 2013.09.06 |

|---|---|

| [암호화] 비대칭암호화 - RSA 파일 암호화 (0) | 2013.09.06 |

| [암호화] 대칭 암호화 - 기본암호화 / Blowfish를 이용한 암호화 (0) | 2013.09.06 |

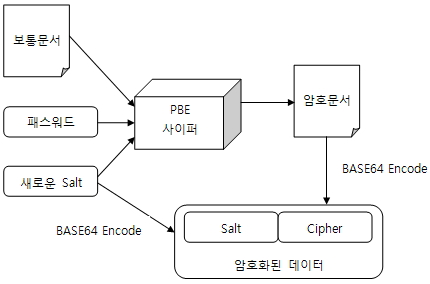

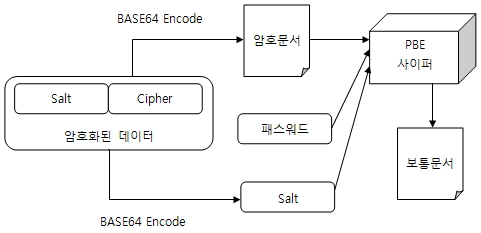

| [암호화]패스워드 기반 암호화(PBE : Password-Based Encryption) (0) | 2013.09.06 |

| [암호화] JCA & JCE (0) | 2013.09.06 |